En termes de sensibilisation aux cyber risques, nous avons en France la chance d’avoir plusieurs organismes comme l’ANSSI qui diffusent de bonnes pratiques. Au niveau de la mise en œuvre de ces bonnes pratiques, il arrive que ça pèche. Voici le second article d’une série illustrant le pire rencontré lors de nos audits cyber.

Cet article illustre le cas du compte obsolète d’un collaborateur ayant démissionné depuis deux ans d’un cabinet en conseil juridique d’une quarantaine de collaborateurs.

Nous commençons toujours un audit informatique par une collecte d’informations : schéma de principe du système d’information, charte des utilisateurs, politique de sécurité, prénom et nom des collaborateurs, … Ces informations sont recoupées avec une analyse précise de la société auditée.

Dans ce cabinet juridique, nous avons noté sur un serveur la présence d’un compte actif non répertorié dans les informations données par le prestataire informatique. Nous demandons au prestataire puis aux associés la raison de l’utilisation de ce compte. La seule réponse est que ce collaborateur est parti depuis deux ans. Un complément d’analyse démontre que le compte est utilisé depuis un ordinateur extérieur au cabinet…

A ce stade, tout devient explosif ! Les associés veulent immédiatement porter plainte contre le nouveau cabinet de l’ancien collaborateur pour piratage informatique, violation du secret professionnel, vol de données confidentielles, …

Nous demandons au prestataire informatique pourquoi l’ancien collaborateur peut toujours accéder au système d’information de son client. La réponse nous est donnée du bout des lèvres : « c’est sans doute un oubli de notre part… ».

La suite de nos investigations a permis de faire redescendre la pression. L’ancien collaborateur préférait tout simplement utiliser les outils informatiques de son ancien cabinet. Les logiciels informatiques de son nouveau cabinet étaient pour lui moins performants et il n’avait, de plus, pas eu de formation. Au final, personne ne lui a jamais dit que c’était interdit d’utiliser les outils de son ancien cabinet et personne ne lui a jamais empêché de le faire. Ancien et nouvel employeur, personne n’était au courant de cette situation.

La note finale de notre rapport a été très basse et une multitude de points ont été inscrits au plan d’action d’hygiène informatique de la société :

- Absence de gestion informatique du départ d’un collaborateur.

- Absence de charte utilisateur qui permet de fixer les règles d’utilisation du système d’information.

- Absence de mise en place par le prestataire des règles fondamentales de cybersécurité.

- …

Thierry Veyre, concepteur de Sunbren

Episode 1 : avoir l’idée d’une sauvegarde c’est bien, la faire régulièrement c’est mieux

Sunbren pour votre entreprise

Entrez en contact dès maintenant avec notre équipe commerciale pour définir avec elle la solution Sunbren optimisée pour votre entreprise.

Articles récents

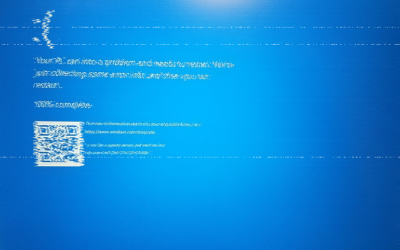

Retour sur l’incident CrowdStrike

L'affaire CrowdStrike a récemment fait les gros titres après une panne informatique mondiale qui a paralysé plusieurs secteurs, dont l'aviation, en juillet 2024. Cette panne a été provoquée par une mise à jour défectueuse d'un logiciel de cybersécurité développé par...

Le quishing, une nouvelle arnaque à surveiller

Le quishing est une nouvelle arnaque qui utilise des codes QR pour tromper les gens et les inciter à visiter de faux sites Web. Ces faux sites Web ressemblent à de vrais sites Web de banques, d'agences gouvernementales ou d'autres entreprises. Une fois sur le faux...

Cyberattaques et élections européennes : Une menace persistante et en évolution

Alors que les élections européennes approchent à grands pas, les cyberattaques se profilent comme une menace majeure pour l'intégrité du processus démocratique. Les récentes actualités mettent en lumière l'impossibilité de garantir un risque zéro en matière de...