87 jours environ sont nécessaires pour se rendre compte d’un cyberpiratage. La prévention et une réaction très rapide en cas de détection d’un problème sont les éléments clés d’une bonne protection contre les cybermenaces.

Dans notre précédent article, nous vous avions alerté sur les indicateurs directs d’un cyberpiratage. Mais il existe d’autres indicateurs indirects pour détecter une intrusion :

– Messages électroniques ou sms d’alerte de connexion à un compte,

– Messages électroniques marqués lus sans l’avoir été,

– Fichiers ou dossiers supprimés, déplacés ou renommés,

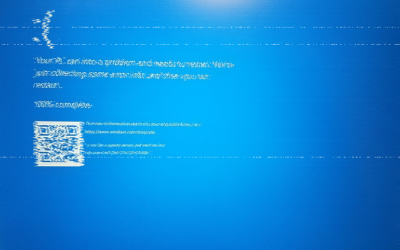

– Lenteurs inhabituelles au démarrage d’un ordinateur ou d’une application,

– Fenêtres de petite taille ouvertes par un navigateur,

– Applications qui génèrent une erreur à son ouverture,

– …

Vous devez rester attentif aux indicateurs présentant un comportement anormal de vos outils informatiques.

En cas de doute, éteignez votre ordinateur, votre téléphone, … et faites appel à un spécialiste.

Thierry Veyre, concepteur de Sunbren

Sunbren pour votre entreprise

Entrez en contact dès maintenant avec notre équipe commerciale pour définir avec elle la solution Sunbren optimisée pour votre entreprise.

Articles récents

Retour sur l’incident CrowdStrike

L'affaire CrowdStrike a récemment fait les gros titres après une panne informatique mondiale qui a paralysé plusieurs secteurs, dont l'aviation, en juillet 2024. Cette panne a été provoquée par une mise à jour défectueuse d'un logiciel de cybersécurité développé par...

Le quishing, une nouvelle arnaque à surveiller

Le quishing est une nouvelle arnaque qui utilise des codes QR pour tromper les gens et les inciter à visiter de faux sites Web. Ces faux sites Web ressemblent à de vrais sites Web de banques, d'agences gouvernementales ou d'autres entreprises. Une fois sur le faux...

Cyberattaques et élections européennes : Une menace persistante et en évolution

Alors que les élections européennes approchent à grands pas, les cyberattaques se profilent comme une menace majeure pour l'intégrité du processus démocratique. Les récentes actualités mettent en lumière l'impossibilité de garantir un risque zéro en matière de...