La réponse à cette question est beaucoup moins intuitive qu’il n’y parait. Si l’on sait que toutes les entreprises, de la TPME au grand groupe en passant par les coopératives, les ETI et les associations, sont concernées par les cyberattaques, on se doute moins de qui sont les individus spécifiquement visés par les hackers.

Accès aux data et niveau hiérarchique du salarié

Un récent rapport de Proofpoint nous apprend que les principales cibles des pirates sont les salariés travaillant dans les laboratoires de R&D. Mais cette étude montre aussi que des collaborateurs ayant un poste moins « élevé » dans la hiérarchie sont plus exposés que les cadres supérieurs et les cadres.

Soit le salarié détient des informations précieuses, soit il ne détient que très peu d’informations dites critiques. Dans les deux cas, c’est une cible de choix pour les cyberattaquants.

Cette analyse peut sembler contre-intuitive de prime abord, on pourrait penser que la direction générale ou la DSI seront top priority. Mais quand on connait le niveau d’expertise et de préparation des hackers et donc leur connaissance des forces et surtout des faiblisses des entreprises, on comprend mieux pourquoi ils agissent autrement

En effet, attaquer de front les salariés en charge de l’IT ou de la cybersécurité n’est pas l’option la plus pertinente, car ces derniers, tout comme les hackers, maîtrise le sujet et sont sensibilisés aux risques cyber. Ce qui n’est pas le cas des ingénieurs travaillant dans des laboratoires de R&D ou du personnel commercial ou de production. Qui de surcroît ne se sentent pas particulièrement intéressant pour un hacker et sont donc plus enclins à ne pas respecter les bonnes pratiques cyber.

Ingénierie sociale et salariés peu sensibilisés

Les attaques reposant sur de l’ingénierie sociale sont en effet passées de 76 % à 83 % en un an. Quant au spear-phishing, il n’a de cesse de progresser, passant de 53 % à 64 %.

Le fonctionnement en est simple : avant d’attaquer, le cyberpirate rassemble le maximum d’informations sur sa future victime. Ensuite, un email personnalisé qui se veut très difficile à distinguer d’un email authentique est rédigé. Pour finir, comme à la pêche, il ne reste qu’à attendre que la victime morde à l’hameçon, en l’occurrence un mail avec une pièce jointe piège, pour entamer l’infiltration du SI de l’organisation cible !

Plus surprenant, le rapport Proofpoint nous apprend que dans le cas des attaques par phising visant des salariés, près de 30 % touche des alias d’adresses génériques (contact@entreprise.com, info@entreprise.com, …). Ceci s’explique par la facilité d’obtention de ces adresses, elles sont souvent en ligne et existent au sein de quasiment toute entreprise, et par la difficulté à protéger ces adresses partagées (l’authentification à 2 facteurs fonctionne mal par exemple).

Avec une augmentation de 944 % en un an, les attaques par usurpation d’emails explosent ! Il convient donc de continuer à sensibiliser l’ensemble de ses salariés et à instiller une philosophie du risque et des bonnes pratiques cyber propre à son organisation.

Sunbren pour votre entreprise

Entrez en contact dès maintenant avec notre équipe commerciale pour définir avec elle la solution Sunbren optimisée pour votre entreprise.

Articles récents

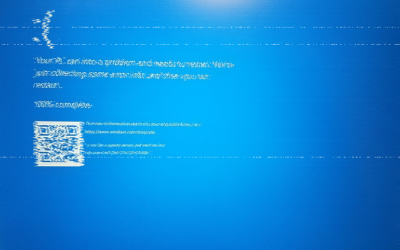

Retour sur l’incident CrowdStrike

L'affaire CrowdStrike a récemment fait les gros titres après une panne informatique mondiale qui a paralysé plusieurs secteurs, dont l'aviation, en juillet 2024. Cette panne a été provoquée par une mise à jour défectueuse d'un logiciel de cybersécurité développé par...

Le quishing, une nouvelle arnaque à surveiller

Le quishing est une nouvelle arnaque qui utilise des codes QR pour tromper les gens et les inciter à visiter de faux sites Web. Ces faux sites Web ressemblent à de vrais sites Web de banques, d'agences gouvernementales ou d'autres entreprises. Une fois sur le faux...

Cyberattaques et élections européennes : Une menace persistante et en évolution

Alors que les élections européennes approchent à grands pas, les cyberattaques se profilent comme une menace majeure pour l'intégrité du processus démocratique. Les récentes actualités mettent en lumière l'impossibilité de garantir un risque zéro en matière de...